5 minutes

Differenze tra IT e OT

Per coloro che provengono dal mondo IT la sicurezza informatica dei sistemi ICS può rappresentare un ostacolo inizialmente frustrante. Questo perchè le loro conoscenze sulle tecnologie e sulle modalità di lavoro sono molto diverse nei sistemi OT, a partire dagli obiettivi che questi due settori hanno.

Protezione dei dati vs. Protezione del processo

Quando lavoriamo per proteggere i sistemi IT ci poniamo come obiettivo quello di proteggere i dati. Questi includono la proprietà intellettuale (IP), i numeri di carta di credito, le e-mail e le informazioni di identificazione personale (PII). Stiamo cercando di impedire all’hacker di avere accesso a quello che, per un’azienda, può rappresentare gran parte del proprio patrimonio.

Ciò contrasta nettamente con i sistemi ICS in cui il principale obiettivo è proteggere il processo. Essi sono concepiti per un’elaborazione continua del ciclo di lavorazione, e non è solo per una questione economica. In alcuni casi, un arresto non previsto di un’impianto può richiedere giorni, settimane o addirittura mesi per il suo riavvio, causando ingenti danni.

Basti pensare, ad esempio, a un sistema ICS che controlla la generazione e la distribuzione elettrica o agli impianti di acqua potabile e reflue, la cui interruzione può causare gravi problemi. Oltre al grande disagio si può incorrere in situazioni che mettono in pericolo la salute delle persone, sottolineando la necessità di proteggere il processo.

Tecnologie

Nei sistemi IT tradizionali siamo abituati a lavorare con protocolli come TCP, IP, UDP, DNS, DHCP, ecc. La maggior parte dei sistemi ICS utilizza uno degli oltre 100 protocolli dedicati, di cui alcuni proprietari. I più diffusi sul mercato sono Modbus, DNP3, ProfiNet/Profibus, OPC e altri ancora.

Un sistema ICS basa il proprio funzionamento operativo sul Controllore a Logica Programmabile o PLC. Questi sono utilizzati per quasi ogni tipo di sistema di controllo industriale, sia che si tratti di produzione, raffinazione del petrolio, trasmissione di elettricità, trattamento delle acque, ecc. I PLC sono comparabili a computer industriali, con un loro Sistema Operativo proprietario. Utilizzano linguaggi di programmazione che derivano dal mondo della logica elettromeccanica, come il Ladder Logic, per controllare sensori, attuatori, valvole, allarmi e altri dispositivi. L’hacking dei sistemi ICS richiede spesso una conoscenza della programmazione di questi PLC.

Requisiti di disponibilità

Sebbene la disponibilità (CIA) sia un componente chiave della sicurezza IT tradizionale, i sistemi ICS la portano ad un altro livello. Come accennato in precedenza, stiamo proteggendo il processo, piuttosto che i dati. Ciò significa che spesso l’opzione di applicare una patch software e riavviare il sistema potrebbe NON essere un’opzione se non a intervalli discreti, quali arresti di manutenzione annuali o trimestrali. Ciò può significare che il sistema operativo e le applicazioni possono rimanere privi di patch con vulnerabilità note per mesi, se non addirittura per anni. L’ingegnere dei sistemi SCADA o PLC deve spesso optare per controlli compensativi per prevenire intrusioni, rispetto ad un approccio molto più rapido di un amministratore della sicurezza IT che sarebbe in grado di applicare delle patch a intervalli molto più rapidi.

Accesso ai componenti

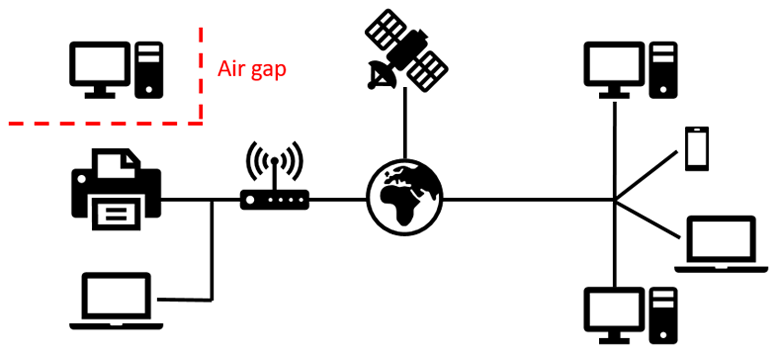

Con alcune eccezioni, nel tradizionale campo della sicurezza IT il tecnico della sicurezza ha accesso fisico diretto ai componenti del sistema. Nei sistemi ICS i componenti del sistema possono essere distribuiti su centinaia o migliaia di metri (es. condutture, rete elettrica, ecc.). Ciò può rendere difficile l’implementazione dei controlli di sicurezza. Le stazioni remote in campo possono diventare un punto di accesso per l’hacker all’intero sistema ICS.

Sicurezza attraverso l’oscurità

Negli ultimi tempi, e di recente col concetto di Industria 4.0, molti dei sistemi ICS sono stati progressivamente collegati a Internet tramite una connessione TCP/IP diretta. Sebbene la comunicazione interna possa essere ancora gestita con reti proprietarie, l’accesso remoto consente un monitoraggio continuo da parte dei responsabili degli impianti. Rimangono comunque delle eccezioni, come ad esempio alcune dighe e altri sistemi di infrastrutture pubbliche che rimangono off-line per proteggerli dagli aggressori.

Per anni questi sistemi hanno beneficiato della sicurezza attraverso l’oscurità. In altre parole, erano al sicuro perché poche persone sapevano della loro esistenza e ancora meno capivano le loro tecnologie. I protocolli utilizzati erano noti solo a tecnici del settore, a chi aveva avuto modo di acquisire esperienza diretta lavorando a stretto contatto con SCADA, PLC e terminali HMI.

Questo sta diventando il loro punto debole, perchè oggi sono esposti in rete senza che siano state implementate le misure di sicurezza più elementari. Un esempio è ciò che è accaduto nel 2016 ad opera del ricercatore indipendente Karn Ganeshen che è riuscito a entrare in un sistema di Building Automation di Schneider Electric sfruttando una vulnerabilità 0-day e ottenendo un accesso root al server.

Con l’avvento di strumenti come Shodan e di altri strumenti di ricognizione questi sistemi non possono più fare affidamento sulla sicurezza attraverso l’oscurità. L’industria sta iniziando solo ora ad attuare misure di sicurezza modeste. Una delle sfide più grandi è che molti prodotti di sicurezza standard IT non garantisco lo stesso livello di protezione con i protocolli industriali. Nella maggior parte dei casi occorre personalizzare i firewall e gli IDS per renderli compatibili ed applicabili all’OT.

Di fronte alla minaccia del cyber terrorismo e della guerra cibernetica la protezione dei sistemi ICS è cruciale. A partire dal 2010 sono diventati i primi bersagli presi di mira non solo da hacker criminali ma anche da governi, come nel caso di Stuxnet o del targeting Russo del sistema elettrico Ucraino durante il loro conflitto.

Stay safe, stay free.