4 minutes

Hacking: attacco tipo Stuxnet a un PLC Modicon

I ricercatori di Airbus CyberSecurity hanno recentemente dimostrato che gli hacker potrebbero lanciare un attacco in stile Stuxnet contro i controllori logici programmabili (PLC) Modicon di Schneider Electric, ma si ritiene che anche i prodotti di altri fornitori potrebbero essere vulnerabili allo stesso tipo di attacco.

Come funziona

Il famigerato malware Stuxnet, che gli Stati Uniti e Israele usavano per danneggiare il programma nucleare iraniano, è stato progettato per colpire i PLC SIMATIC S7-300 e S7-400 prodotti da Siemens. Stuxnet ha caricato codice dannoso su PLC mirati abusando del software STEP7 di Siemens, fornito dal colosso industriale tedesco per programmare i controller.

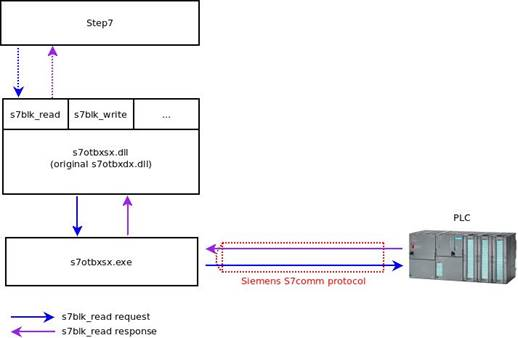

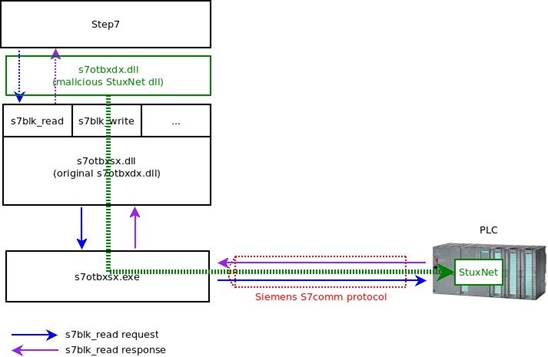

Come ho descritto nell’articolo precedente, Stuxnet ha sostituito una libreria denominata s7otbxdx.dll, che STEP7 utilizza per accedere a un PLC, con una versione dannosa usando un metodo chiamato “reflective DLL loading”. Questa tecnica prevede di rinominare la DLL interessata (es. asmArm.dll) con un altro nome (es. asm_Arm.dll) e di creare una seconda DLL con il nome di quella originale (asmArm.dll) che, a sua volta, richiama le funzioni della prima. Ciò ha consentito agli aggressori di iniettare il loro codice dannoso nel controller di destinazione.

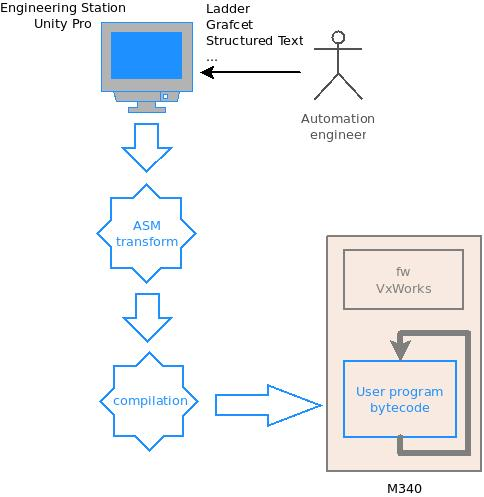

I ricercatori di Airbus CyberSecurity hanno analizzato il PLC Modicon M340 di Schneider Electric per determinare se è vulnerabile ad attacchi simili. L’attacco ha preso di mira il controller tramite il software di ingegneria Schneider EcoStruxure Control Expert, precedentemente noto come Unity Pro.

La loro analisi ha portato alla scoperta di una vulnerabilità che può essere sfruttata per caricare codice dannoso sui PLC Modicon M340 e M580 sostituendo uno dei file DLL associati al software di ingegneria, seguendo lo stesso schema di Stuxnet.

“Un simile attacco potrebbe avere gravi conseguenze, tra cui l’interruzione dei processi di produzione o altri tipi di danni”, ha dichiarato Airbus CyberSecurity.

“Ancora più interessante dal punto di vista IT, l’attaccante potrebbe trasformare il PLC in un proxy”, hanno spiegato i ricercatori di Airbus. “Ciò gli consentirebbe di inviare richieste e comunicare con la rete a cui è collegato il PLC. Ad esempio, potrebbe accedere alla rete aziendale interna per rubare la proprietà intellettuale o lanciare attacchi per colpire altri sistemi connessi".

“Il legittimo software di automazione sarebbe in esecuzione senza mostrare alcun segno della presenza di un programma dannoso. La parte malware invia periodicamente richieste a un server di comando e controllo gestito dall’aggressore via Internet”, hanno spiegato.

Come portare l’attacco

Mentre un simile attacco potrebbe essere altamente dannoso o dirompente - o potrebbe dare un vantaggio all’attaccante - lo sfruttamento della vulnerabilità non è un compito facile. L’hacker deve prima ottenere l’accesso al perimetro ICS dell’organizzazione target ed essere in grado di comunicare con il PLC target.

“Questa è già un’operazione molto significativa che probabilmente implica l’accesso privilegiato su un numero di macchine. Se gli aggressori hanno raggiunto questo punto, diverse misure di difesa di sicurezza non sono in atto o hanno fallito ”, hanno osservato i ricercatori di Airbus CyberSecurity.

L’utente malintenzionato deve quindi scaricare il programma di automazione dal PLC. Questo può essere fatto da una stazione di ingegneria compromessa o se il PLC è accessibile a qualsiasi macchina sulla rete senza autenticazione. L’autore dell’attacco deve quindi ricompilare il programma di automazione utilizzando le tecniche descritte dai ricercatori Airbus e creare un programma dannoso da incorporare nel legittimo software di automazione.

Infine, l’attaccante deve caricare il programma modificato sul PLC ed eseguirlo, ma ciò richiede l’arresto e l’avvio del software di automazione e gli esperti affermano che questa operazione potrebbe essere notata.

Le soluzioni in atto

La vulnerabilità scoperta dai ricercatori Airbus nei prodotti Schneider Electric viene indicata come CVE-2020-7475 e classificata come severa. È stata patchata dalla società con un aggiornamento rapido per EcoStruxure Control Expert e aggiornamenti del firmware per i controller Modicon M340 e M580, come indicato in questa nota.

Schneider Electric e Airbus incoraggiano tutte le aziende clienti a implementare le migliori pratiche di cybersicurezza in tutte le loro operazioni nel tentativo di ridurre il rischio di attacchi.

“Se necessario, ciò include la localizzazione di sistemi industriali e dispositivi accessibili in remoto dietro i firewall; installazione di controlli fisici per impedire accessi non autorizzati; impedire l’accesso a sistemi e dispositivi mission-critical da reti esterne; applicazione sistematica di patch di sicurezza e attivazione di software antivirus; e l’applicazione di soluzioni di whitelisting “, ha detto Schneider.

Nota importante

Lo scopo di questo articolo è unicamente didattico e informativo. Ogni azione non autorizzata verso qualunque sistema di controllo presente su una rete pubblica o privata è illegale! Le informazioni contenute in questo ed altri articoli hanno lo scopo di far comprendere quanto sia necessario migliorare i sistemi di difesa, e non di fornire strumenti per effettuarne l’attacco. Violare un sistema informatico è perseguibile penalmente e può causare gravi danni a cose e persone, in modo particolare se si parla di ICS. Tutti i test che vengono illustrati nei tutorials sono stati effettuati in laboratori isolati, sicuri, o autorizzati dal produttore.

Stay safe, stay free.