2 minutes

Hacking: Metasploit SCADA modules

Come penetration tester abbiamo molte risorse a disposizione per testare il livello di sicurezza di un sistema IT. Uno dei più diffusi strumenti è Metasploit Framework, sviluppato da Rapid7. Si tratta di uno strumento in grado di coprire le fasi di enumeration, exploitation e privilege escalation, molto flessibile e modulare.

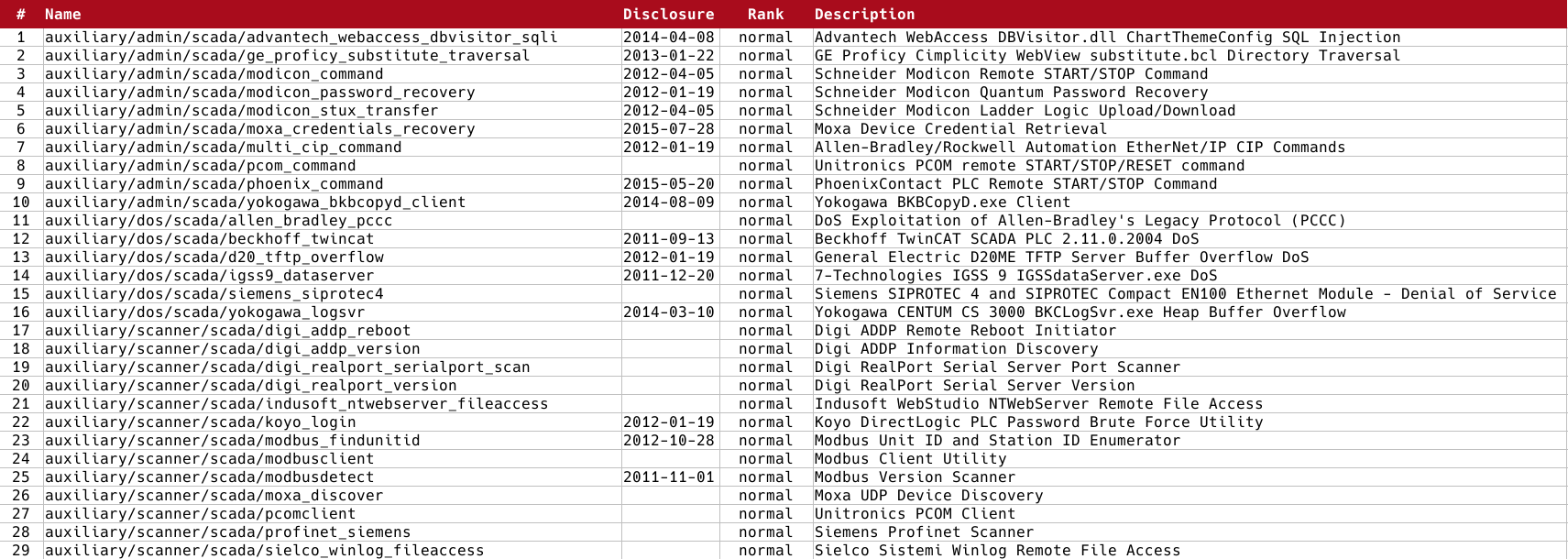

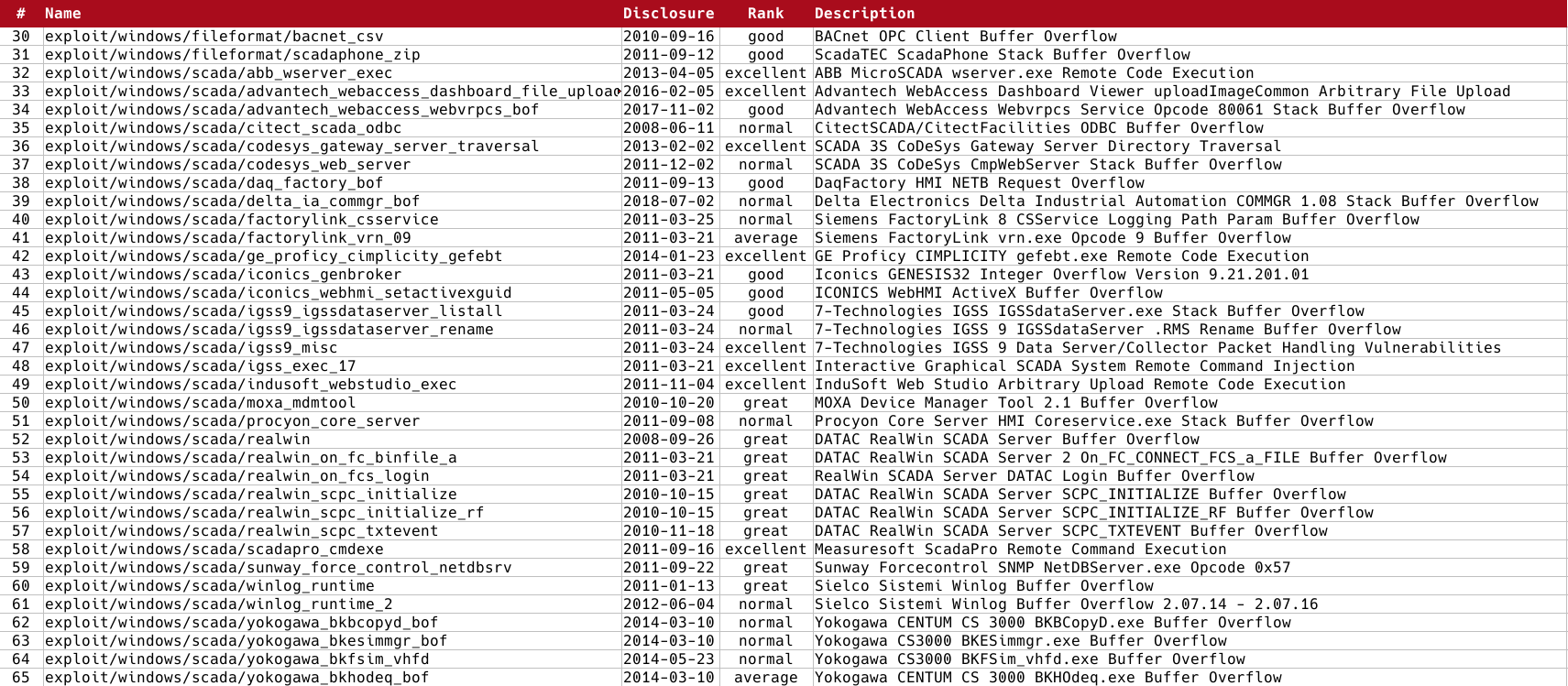

Da diverso tempo ormai, vista l’attenzione che il mondo della cybersec sta dedicando alle infrastrutture ICS, possiamo trovare un lungo elenco di moduli Metasploit che hanno come target i sistemi SCADA, i PLC e i principali protocolli di comunicazione industriale.

Ed è proprio per via del fatto che i siti ICS utilizzano hardware e protocolli diversi occorre svolgere una fase di reconnaissance molto attenta per portare un attacco di successo. Serve conoscere il produttore e il protocollo per trovare il modulo appropriato.

Di seguito ho riassunto l’elenco dei moduli presenti al momento della scrittura di questo articolo, suddivisi tra ausiliari (reconnaissance e commands) e di exploitation.

Nota importante

Lo scopo di questo articolo è unicamente didattico e informativo. Ogni azione non autorizzata verso qualunque sistema di controllo presente su una rete pubblica o privata è illegale! Le informazioni contenute in questo ed altri articoli hanno lo scopo di far comprendere quanto sia necessario migliorare i sistemi di difesa, e non di fornire strumenti per effettuarne l’attacco. Violare un sistema informatico è perseguibile penalmente e può causare gravi danni a cose e persone, in modo particolare se si parla di ICS. Tutti i test che vengono illustrati nei tutorials sono stati effettuati in laboratori isolati, sicuri, o autorizzati dal produttore.

Stay safe, stay free.