6 minutes

Hacking: trovare SCADA in rete usando Google Dorks

Si stima che Google abbia archiviato più pagine di un qualsiasi altro motore di ricerca del mondo. Con oltre miliardi di pagine e un tempo relativamente basso di esecuzione, il popolare motore di ricerca californiano riesce a soddisfare tutte le ricerche, sia eseguite per fini di curiosità sia per scopi meno innoqui.

Il motore di ricerca è così potente da poter categorizzare oltre 15 milioni di pagine in meno di un minuto.

Oltre a ciò, si ipotizza che ogni secondo siano condotte oltre 60 mila ricerche attraverso motore di ricerca Google. Questo significa oltre 1.000 miliardi di ricerche all’anno! Numeri astronomici a cui Google riesce a stare dietro con l’enorme infrastruttura che ha realizzato.

Sicuramente i motori di ricerca hanno stravolto la vita di molte persone; avere così tante informazioni nel giro di 1 minuto è un punto di riflessione per chiunque. Ma la cosa più sorprendente, nonostante questi numero, è che sfruttiamo una parcentuale minima delle potenzialità che questo strumento ci offre.

Poche persone sanno che Google ha un linguaggio proprietario per estrarre tali informazioni oltre a cercare tramite parole chiave. Anche solo con una scarsa conoscenza delle parole chiave di Google, puoi trovare molte più informazioni di quanto tu abbia mai immaginato.Vediamone alcune.

Cosa sono le Google Dorks

Le dork vengono definite come query di ricerca che, anzichè contenere semplicemente la descrizione di ciò che stiamo cercando, sono composte anche da diverse keywods che permettono di affinare i parametri della ricerca stessa, al fine di ottenere dei risultati specifici.

Scopi per cui vengono utilizzate

Come detto, le dorks vengono utilizzate principalmente per affinare i risultati di ricerca, al fine di avere un elenco di links più specifici.

Come esempio molto semplice, proviamo ad eseguire la ricerca sulla “pizza napoletana”. La semplice parola “pizza”, cercata su Google, ha oltre 1.360.000.000 di risultati, mentre combinata con la parola “napoletana” i risultati scendono drasticamente (ne rimangono comunque più di 15 milioni…). Questa è già un tentativo di affinare la nostra ricerca per restringere il campo di ricerca.

Partendo dal presupposto che alcuni sysadmin potrebbero non aver applicato alcune regole, è possibile cercare alcuni file riservati e/o confidenziali, non destinati al grande pubblico di Internet. Attenzione però: sebbene alcuni webmaster espongano informazioni sensibili per conto proprio, questo non significa che sia legale sfruttarle al fine di ottenerne un vantaggio (economico o non). La semplice consultazione non è reato, ma lo sfruttamento sì ed è perseeguito penalmente. È abbastanza facile tracciare l’IP di navigazione, anche se si utilizza un servizio VPN. Non è così anscarsa conoscenza delle parole chiave di Google, puoi trovare più informazioni di quanto tu abbia mai immaginato.onimo come si pensa.

Molte vulnerabilità vengono cercate da script kiddies proprio tramite Google. Un’attenta query infatti cerca per messaggi di errori, file di configurazione o altro che potrebbero in qualche modo esporre all’esterno versione del software o dati riservati.

Alcune dorks di esempio

| Nome dorks | Descrizione | Esempio |

|---|---|---|

| site:domain | i risultati saranno file e pagine presenti nel dominio domain | site:w3school.com |

| intitle:parola | i risultati conterranno nel titolo la parola dopo la dork “intitle” | intitle:hi |

| inurl:parola | i risultati conterranno nel titolo la parola dopo la dork “inurl” | inurl:gallery |

| intext:testo | i risultati conterranno pagine con il “testo” ricercato | intext:“Index of” |

| ext:estensione | i risultati conterranno files con l’estensione richiesta | ext:jpg |

| filetype:type | i risultati conterranno file della estensione specificata da type | filetype:pdf |

| cache:url | reindirizza l’utente alla cache Google dell’url specificato | cache:cyberhood.eu |

| info:root_domain | il risultato conterrà il dominio principale (root domain) e tutte le informazioni relative | info:amazon.com |

Va detto che le dorks possono essere concatenate in modo da affinare ulteriormente la nostra ricerca, come ad esempio ext:ini intext:env.ini oppure ext:mdb inurl:*.mdb inurl:fpdb shop.mdb .

Google Dorks per gli SCADA

Va detto che non esiste una singola dork di Google che rivelerà ogni interfaccia SCADA esistente in rete, questo perchè dipende molto dal produttore e dai prodotti utilizzati. Ogni azienda crea i propri sistemi embedded con caratteristiche proprietarie. Condividono protocolli e procedure comuni, ma in generale sono oggetti unici.

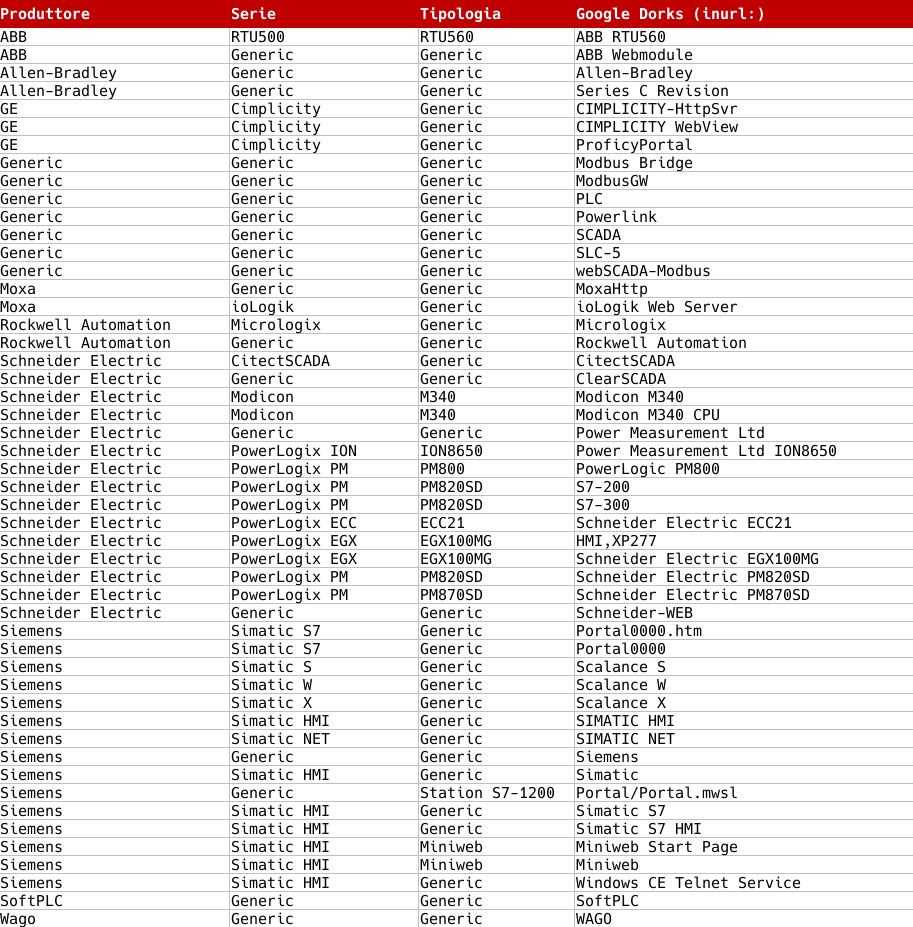

Alcuni dei principali produttori sono: Siemens, Schneider Electric, Rockwell Automation, GE. Oltre a questo, va considerato che ognuna di queste aziende produce più prodotti appartenenti alla stessa famiglia, per cui la ricerca richiede che vengano sviluppate delle Google Dorks specifiche per ciascuno di essi. Di seguito una breve sintesi di alcune delle principali marche e relative queries.

Uso delle Google Dorks

Ora che abbiamo le idee un po' più chiare, almeno lo spero, proviamo ad eseguire alcune dorks per trovare specifici sistemi SCADA. Cominciamo con uno dei prodotti più diffusi in Italia negli impianti di automazione: il PLC della serie S7 di Siemens. Come nota, ti ricordo che è la stessa famiglia di controller che sono stati il bersaglio del famigerato attacco Stuxnet contro la centrale nucleare iraniana di Natanz nel 2010, probabilmente il più sofisticato attacco SCADA al momento mai realizzato.

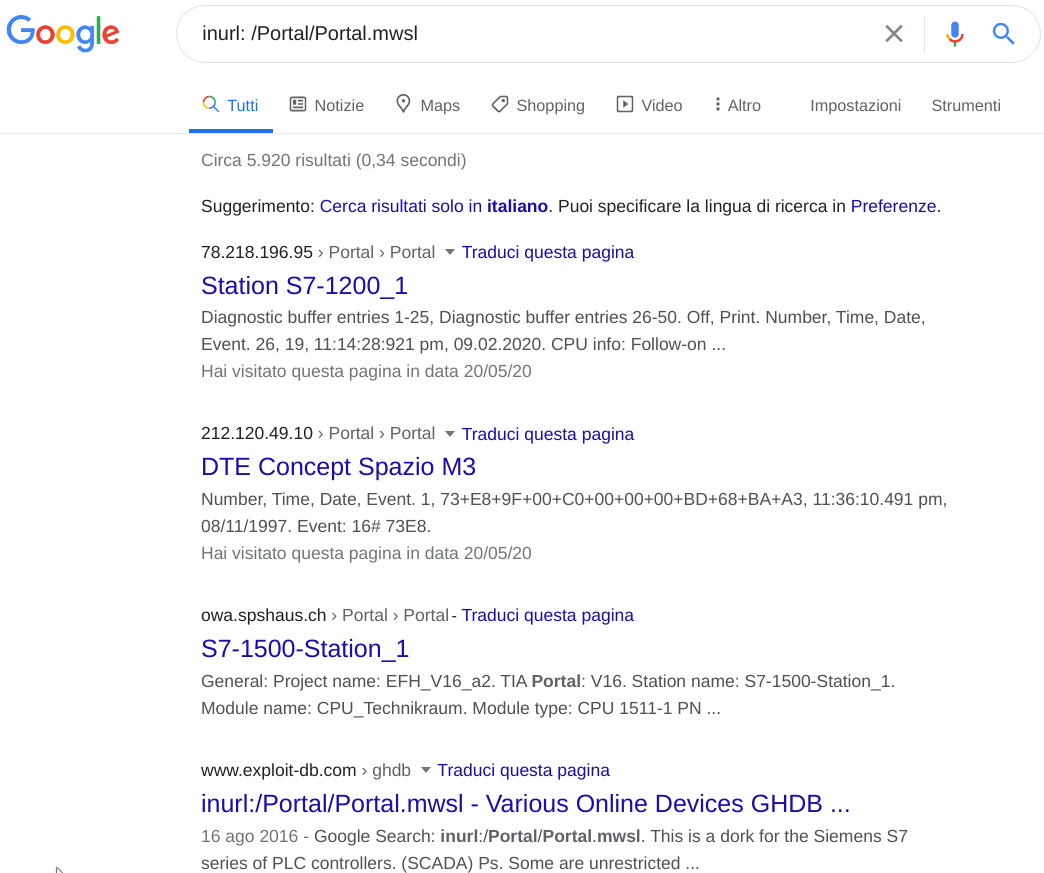

La nostra Google Dork è composta in questo modo: inurl:/Portal/Portal.mwsl

Quando la utilizziamo in una ricerca di Google, otteniamo i risultati visualizzati di seguito.

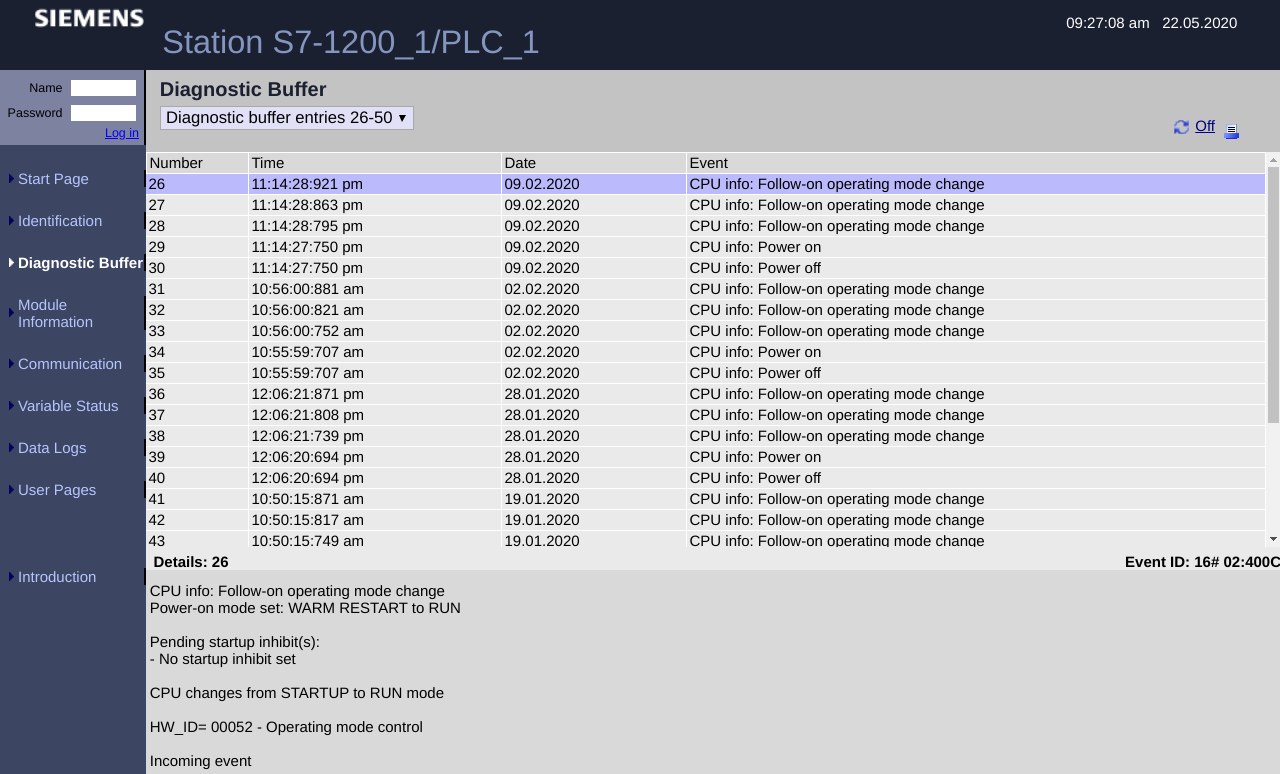

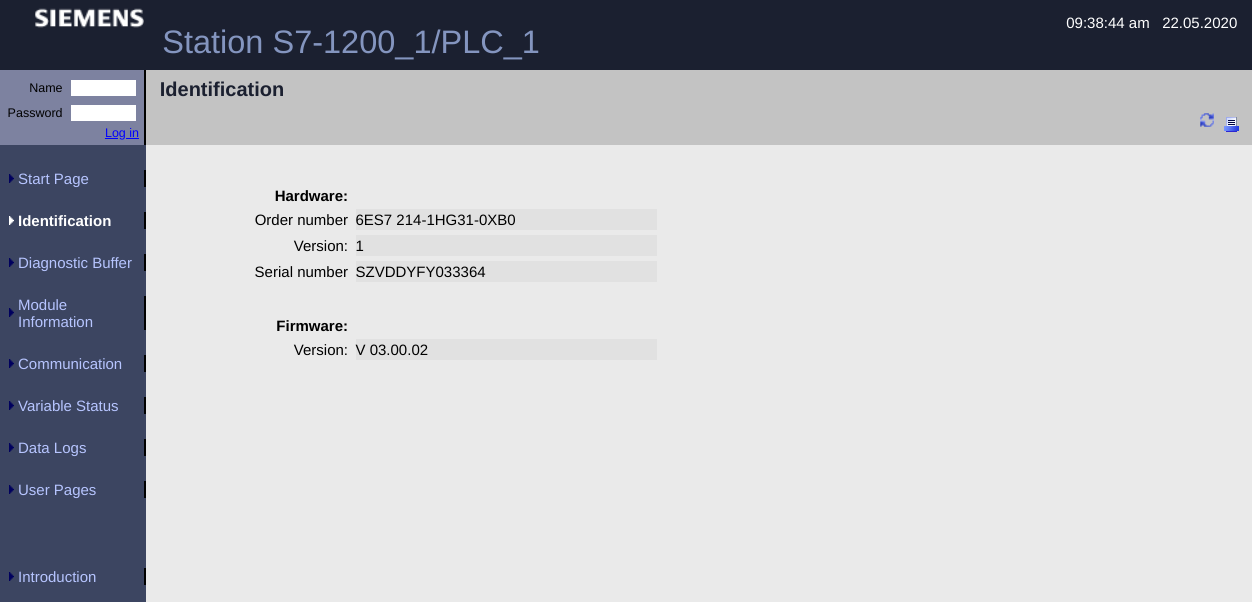

Se selezioniamo la prima voce dell’elenco (Siemens S7-1200_1) accediamo alla pagina seguente:

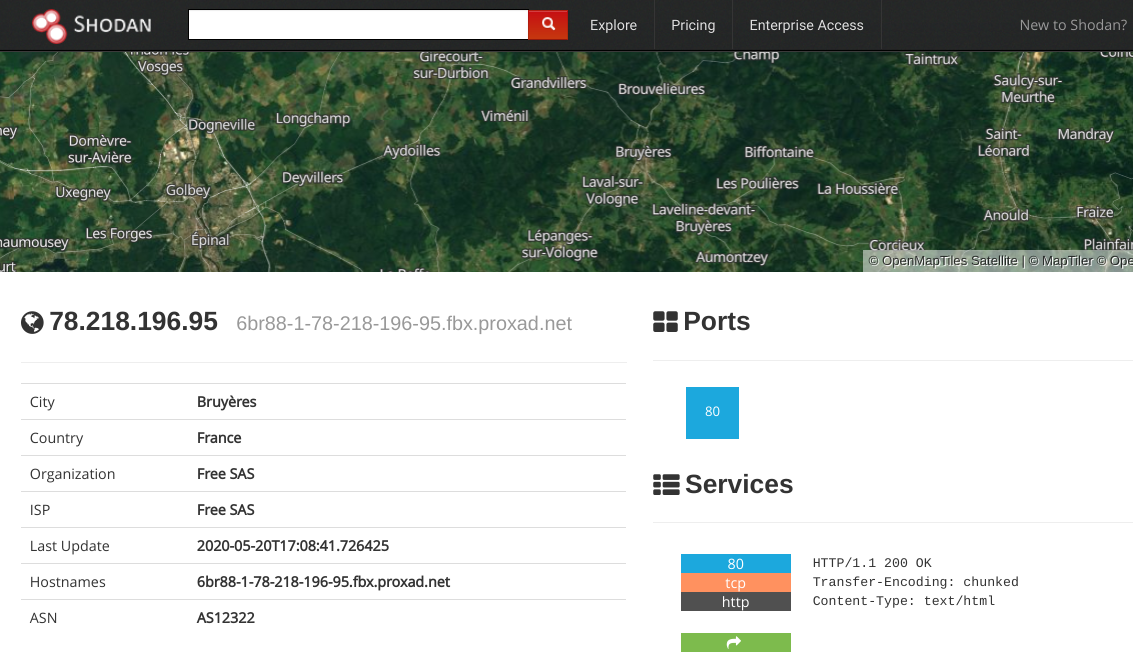

Questo sembra essere il portale di amministrazione del PLC Siemens S7 da qualche parte nel mondo. Per proseguire la nostra ricerca, inseriamo l’indirizzo IP che Google ci ha fornito (78.218.196.95) in Shodan per vedere dove si trovi. E' a Bruyères in Francia.

Quando si fa clic sulla scheda “Identification” a sinistra, il PLC si identifica come una stazione S7-1200_1/PLC_1. Inoltre ci fornisce il numero di serie e la versione del firmware (così ci semplifica un eventuale attacco).

La stessa cosa succede se selezioniamo la voce “Communication” sempre dal menù a sinistra.

Come possiamo vedere, la sicurezza dei sistemi ICS è ancora agli inizi, basandosi principalmente sulla sicurezza per oscurità. Queste semplici Google Dorks espongono in modo fin troppo facile degli impianti spesso critici senza il minimo criterio di sicurezza. Anche un hacker con abilità rudimentali può accedere ai sistemi di controllo e provocare il caos.

Nota importante

Lo scopo di questo articolo è unicamente didattico e informativo. Ogni azione non autorizzata verso qualunque sistema di controllo presente su una rete pubblica o privata è illegale! Le informazioni contenute in questo ed altri articoli hanno lo scopo di far comprendere quanto sia necessario migliorare i sistemi di difesa, e non di fornire strumenti per effettuarne l’attacco. Violare un sistema informatico è perseguibile penalmente e può causare gravi danni a cose e persone, in modo particolare se si parla di ICS. Tutti i test che vengono illustrati nei tutorials sono stati effettuati in laboratori isolati, sicuri, o autorizzati dal produttore.

Stay safe, stay free.